Cybersicherheit leicht gemacht

Meine ersten Fragen

Digitale Blackbox Cybersicherheit:

„IT Security, Cybersecurity, Sicherheitsmaßnahmen, die jeder für sich festlegen sollte…“

- Aber was genau verbirgt sich hinter diesen Begriffen?

- Warum ist es so wichtig, sich damit auseinanderzusetzen in einer Welt, die immer stärker von digitalen Interaktionen geprägt ist?

- Und wo fängt man überhaupt an, wenn man sich in diesem scheinbar undurchdringlichen Dschungel der digitalen Sicherheit orientieren möchte?

In diesem ersten Blogbeitrag möchte ich keine abschließenden Antworten liefern, sondern vielmehr eine Reihe von Fragen aufwerfen, die uns gemeinsam auf unserer hoffentlich erkenntnisreichen Reise durch die Welt der Online-Sicherheit begleiten sollen. Mein Ziel ist es, Cybersicherheit leicht gemacht zu präsentieren, indem wir die Komplexität reduzieren und klare Fragen stellen.

Wie anonym können wir uns wirklich im Netz bewegen?

- Existiert so etwas wie absolute digitale Anonymität im Zeitalter von Tracking-Cookies und digitalen Fingerabdrücken?

- Und welche konkreten Werkzeuge und Strategien stehen uns zur Verfügung, um unsere digitalen Spuren so effektiv wie möglich zu minimieren?

- Spielen hier Verschlüsselungstechnologien eine entscheidende Rolle?

- Und wie sieht es mit unseren Rechten auf digitale Selbstbestimmung aus?

Die Illusion der Anonymität? Unsere digitalen Spuren unter der Lupe.

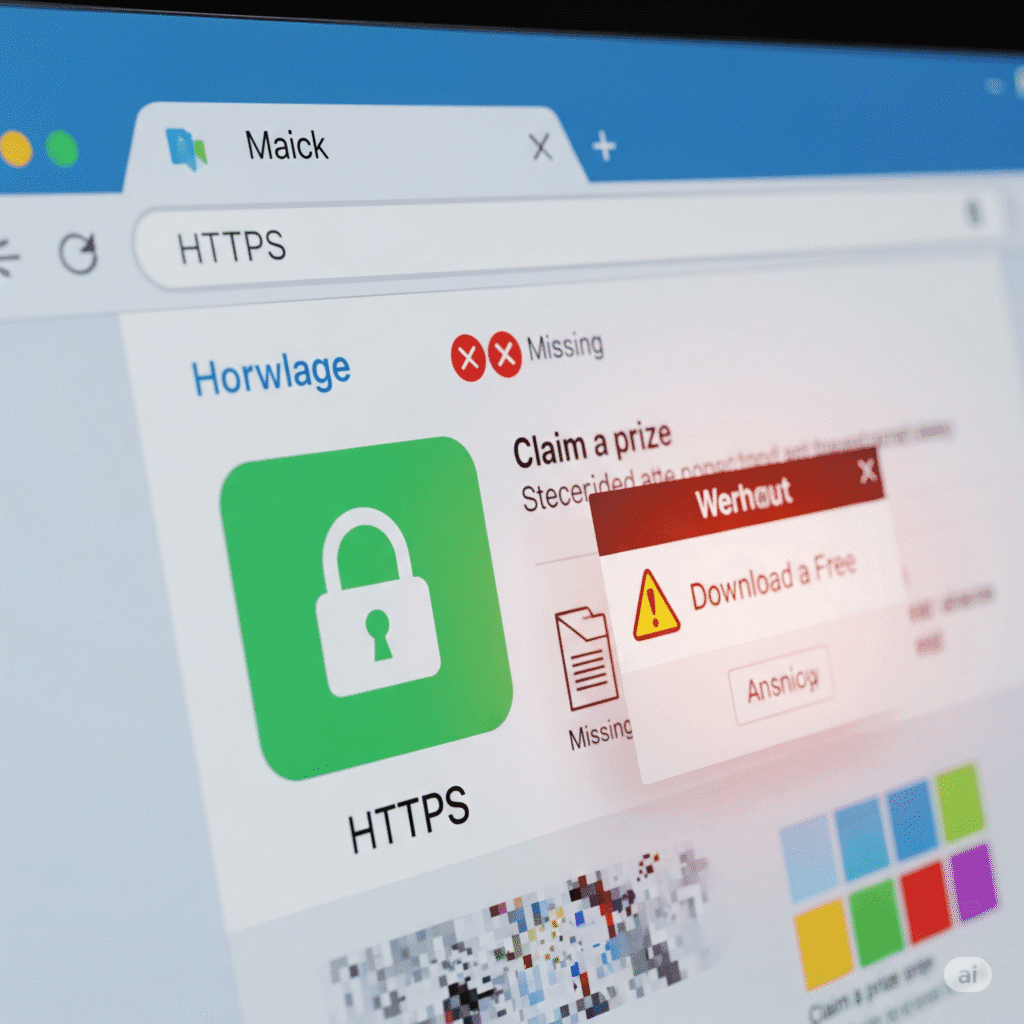

Worauf man achten kann, wenn man eine Webseite/Homepage besucht

Vertrauen ist gut, Kontrolle ist besser? Die Tücken des Webseitenbesuchs.

- Sind wirklich alle „https://“-Verbindungen ein unfehlbares Zeichen für Sicherheit?

- Welche oft übersehenen Warnsignale sollten unsere Aufmerksamkeit erregen?

- Und gibt es einfache Methoden, um die Seriosität einer Webseite jenseits des visuellen Eindrucks besser einzuschätzen?

- Welche Rolle spielen hier Gütesiegel und Zertifikate?

Welche Merkmale ein „Fakeshop“ hat?

Der Posteingang als Minenfeld? Gefahren und erste Hilfe bei Phishing.

Die Alarmsignale im Online-Shopping.

Wenn das Angebot zu schön klingt, um wahr zu sein?

- Gibt es über die offensichtlichen Anzeichen wie unrealistisch niedrige Preise und fehlende Kontaktdaten hinaus noch subtilere psychologische oder gestalterische Hinweise, die uns stutzig machen sollten?

- Und welche unabhängigen Ressourcen können wir nutzen, um die Vertrauenswürdigkeit eines Online-Shops zu überprüfen, bevor wir eine Bestellung aufgeben?

- Welche konkreten Merkmale verraten uns zuverlässig einen „Fakeshop“?

Wie eine Fakemail aussehen kann und was passiert, wenn man doch aus Versehen eine Mail angeklickt hat!?

- Wie genau sieht eine typische Fakemail aus und welche Entwicklungen gibt es im Bereich des Phishings?

- Welche psychologischen Tricks wenden Betrüger heutzutage an, um unsere Aufmerksamkeit und unser Vertrauen zu gewinnen?

- Und was sind die absolut ersten Schritte, wenn man doch einmal versehentlich auf einen verdächtigen Link geklickt oder einen infizierten Anhang geöffnet hat?

- Welche Sofortmaßnahmen sind in solchen Schreckmomenten wirklich entscheidend, um weiteren Schaden abzuwenden?

KI – Wie kann ich Inhalte für mich filtern?

Wie erkenne ich, ob es KI-generierte Inhalte sind?

Die Filterblase und die Wahrheit? Fragen zum Umgang mit künstlicher Intelligenz.

- KI – Wie können wir uns in der zunehmenden Flut von KI-generierten Inhalten zurechtfinden und diese effektiv filtern?

- Werden wir in Zukunft tatsächlich nur noch mit hochgradig personalisierten Inhalten konfrontiert, die unsere Meinungen und Entscheidungen subtil beeinflussen könnten?

- Und wie können wir als Nutzer lernen, KI-generierte Inhalte zuverlässig zu erkennen und kritisch zu hinterfragen, um Fehlinformationen und Manipulation zu vermeiden?

- Welche ethischen und gesellschaftlichen Fragen wirft diese Entwicklung auf?

Und das sind nur einige der vielen grundlegenden Fragen, die mich – als jemand, der sich neu in dieses faszinierende Feld wagt – und hoffentlich auch euch in der komplexen und sich ständig wandelnden Welt der IT-Sicherheit beschäftigen!

Die Überlegungen und Fragen in diesem Blog basieren auf meinem wachsenden Interesse, das durch erste informative Fortbildungen, meine eigenen, oft sprunghaften Recherchen und dem unaufhaltsamen Wunsch, die zugrundeliegenden Mechanismen besser zu verstehen, stetig angetrieben wird. Die Informationen in diesem Blog basieren auf meinem erlernten Wissen aus diversen Fortbildungen, aus Recherchen und ständiger Weiterbildung.

Warum mich diese Fragen so intensiv beschäftigen

Was ich betonen möchte!!!!!

Ich habe eine gesicherte Diagnose erhalten!

Durch „mein ADHS“ entdecke und verfolge ich oft unerwartete und manchmal verschlungene Pfade des Denkens und der Recherche. Es ist wie eine innere, unstillbare Neugier, die mich immer wieder zu neuen, scheinbar unzusammenhängenden Fragen und überraschenden Verbindungen führt – meine ganz persönliche „Superkraft“ der intensiven Fokussierung auf das, was gerade meine Aufmerksamkeit fesselt.

Ich habe langsam gelernt, dass diese intensive Beschäftigung mit Themen, die meine Aufmerksamkeit unweigerlich fesseln, ein unglaublich wertvoller Motor für mein ganz persönliches Lernen ist.

Und so stelle ich mir auch diese scheinbar einfachen, aber doch so fundamentalen Fragen zur IT-Sicherheit, um sie nach und nach für mich selbst und hoffentlich auch für euch, liebe Leser, zu strukturieren und in zukünftigen Beiträgen gemeinsam zu beantworten.

Es ist ein unglaublich spannender Prozess, diesen manchmal chaotischen „Wirrwarr“ in meinem Kopf zu nutzen, um komplexe Themen zu erkunden und vielleicht auch auf unkonventionelle Weise zu verstehen!

Begleitet mich auf dieser spannenden Reise, während wir gemeinsam versuchen, erste Antworten auf diese und viele weitere grundlegende Fragen rund um die IT-Sicherheit zu finden. Eure eigenen Gedanken, Erfahrungen und vor allem eure ganz persönlichen Fragen sind dabei jederzeit herzlich willkommen und können uns helfen, dieses wichtige Thema aus verschiedenen Blickwinkeln zu beleuchten!

Haben Sie eine dieser Fragen, die Sie besonders beschäftigt, oder möchten Sie vielleicht selbst eine Frage zum Thema Cybersicherheit stellen?

Interessante externe Links für weitere Erkundungen:

- Frag den Staat: https://fragdenstaat.de/ (Eine wertvolle Plattform, um Informationen von staatlichen Behörden anzufragen – besonders relevant für Fragen des Datenschutzes und der Transparenz)

- Podcasts zum Thema Cybersecurity: The Morpheus