ADHS und IT-Sicherheit

Warum ein KI-Fehler mein wichtigster Wachmacher war

Wenn man im Bereich ADHS und IT-Sicherheit arbeitet, sucht man ständig nach Wegen, den Fokus scharf zu halten.

Neulich saß ich an meinem Rechner, tief versunken in der Architektur eines neuen Dashboards. Mein Ziel war eine saubere Darstellung von Firewalls und Bedrohungsanalysen. Um schneller voranzukommen, nutzte ich eine KI. Ich erwartete logische Sicherheit, doch stattdessen lieferte mir die KI ein perfekt gerendertes Weinregal aus Eichenholz.

Dieser Moment der Fehlinterpretation war der Auslöser für eine tiefe Erkenntnis:

Mein ADHS ist kein Hindernis für die IT-Sicherheit, sondern mein wichtigstes Frühwarnsystem.

Die Anatomie einer Halluzination

Mein erster Impuls? Ich war extrem genervt. Ich starrte auf den Bildschirm und dachte: „Ernsthaft? Wieso interpretiert die KI diesen klaren Prompt jetzt auf einmal so völlig falsch?“ Da sitzt man unter Zeitdruck an einem hochsensiblen Projekt, und die Technik liefert einem hölzernen Smalltalk statt harter Security-Daten. Diese Fehlinterpretation fühlte sich in dem Moment einfach nur wie eine massive Zeitverschwendung an. In der IT-Welt ist Zeit die Währung, die über Sieg oder Niederlage entscheidet. Ein falscher Output ist da eigentlich ein No-Go.

Wenn Logik auf Intuition trifft

Anstatt das Fenster genervt zu schließen, ging ich in den Dialog.

Ich stellte die KI zur Rede: „Erklär mir deinen Prozess. Wie wird aus einem IT-Sicherheits-Dashboard ein Weinregal?“

Die Antwort war faszinierend:

Die KI schlüsselte auf, wie sie bestimmte Begriffe in meinem Prompt gewichtet hatte. Ein technischer Begriff für eine Datenstruktur hatte in ihrem neuronalen Netz eine Nebenbedeutung, die mit „Lagerung“ und „Gitterstrukturen“ verknüpft war. Von dort aus war der Sprung zu „Regalsystemen“ und schließlich zur ästhetischsten Form davon – dem Weinregal – für die Mathematik der KI nur ein winziger Schritt.

In diesem Moment passierte die magische Erinnerung an mein ADHS. Ich sah nicht mehr nur einen Rechenfehler. Ich sah einen Spiegel meiner eigenen Synapsen.

Mein Gehirn macht exakt das Gleiche:

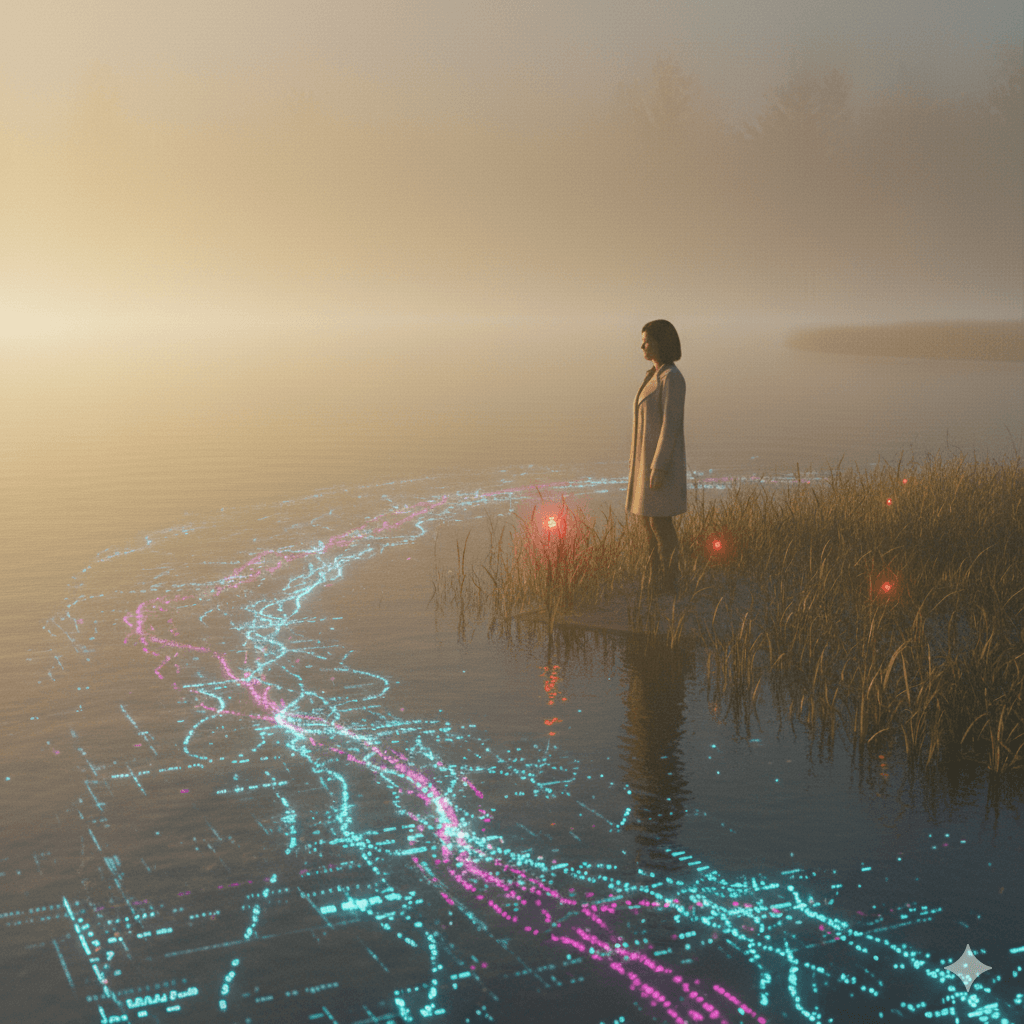

Ein Trigger löst eine Kette von Assoziationen aus, die mich meilenweit vom eigentlichen Thema entfernen – oft direkt an das Ufer eines Sees, weil ich dringend mal wieder angeln gehen muss.

Der Unterschied ist:

Die KI klärte mich auf und schämte sich nicht für ihren „Fehler“. Sie präsentierte mir ihren Umweg als logische Konsequenz ihrer Datenverarbeitung. Das war der Klick-Moment für meine Selbstwirksamkeit.

Wenn eine hochmoderne KI abschweift, weil sie Informationen weiträumig vernetzt, warum sollte ich dann von mir erwarten, dass ich wie ein binärer Schalter funktioniere?

Die kreative Gedankenpause:

Das Abschweifen als Werkzeug

Dieses Weinregal war genau die Gedankenpause, die mein System brauchte. Durch den Dialog mit der KI habe ich verstanden, dass dieser Umweg kein Datenmüll ist.

Er ist ein Zeichen für ein System, das in großen Zusammenhängen denkt. Für einen neurotypischen Beobachter mag das wie Chaos wirken. Aber in der IT-Sicherheit ist genau diese Fähigkeit, „um die Ecke zu assoziieren“, Gold wert. Während der Standard-Prozess brav die Liste abarbeitet, hat mein „Weinregal-Modus“ bereits eine Verbindung zu einer völlig anderen Bedrohungsebene hergestellt, die auf den ersten Blick gar nichts mit dem Fall zu tun hatte.

Lernen aus dem Abseits

Das Abschweifen bricht die starre Fixierung auf ein Problem auf.

Oft finde ich die Lösung für eine komplexe Sicherheitsarchitektur genau dann, wenn ich gedanklich gerade die Angelrute auswerfe.Ich habe gelernt, diese Momente jetzt aktiv zu nutzen, anstatt gegen sie zu kämpfen.

Wenn mein Fokus zum Angeln wandert, nehme ich das als Signal:

- Luftholen für den Kopf:

- Diese kurzen Ausflüge sind für mich wie ein Neustart. Ich brauche diese Distanz, um danach nicht nur weiterzuarbeiten, sondern mit einem viel schärferen Blick auf mein Dashboard zurückzukommen. Es ist die nötige Pause, um die IT-Sicherheit mit frischer Energie anzugehen.

- Ich am Drücker:

- Früher dachte ich, ich sei meinen Impulsen ausgeliefert.

- Heute weiß ich:

- Ich bin der Admin in meinem Kopf. Ich entscheide, wann ich dem „Angel-Trigger“ kurz nachgebe, weil ich weiß, dass mein System diese Pause für den nächsten kreativen Sprint braucht.

- Heute weiß ich:

- Früher dachte ich, ich sei meinen Impulsen ausgeliefert.

- Der Weitwinkel-Radar:

- Mein Kopf scannt am Wasser ständig alles gleichzeitig – das Schilf, die Ringe, den Wind.

- Das ist exakt die Wachsamkeit, die ich in meinem Hauptberuf im Bäderbetrieb brauche:

- Man hat das große Ganze im Blick, um Gefahren frühzeitig zu wittern, bevor sie entstehen.

- In der IT-Sicherheit bedeutet das:

- Während andere punktfokussiertem Arbeiten, das für Stabilität sorgt, registriere ich Anomalien oft schon am Horizont.

- Das ist exakt die Wachsamkeit, die ich in meinem Hauptberuf im Bäderbetrieb brauche:

- Mein Kopf scannt am Wasser ständig alles gleichzeitig – das Schilf, die Ringe, den Wind.

- Der gezielte Hyperfokus:

- Sobald mein Radar in den Datenströmen eine echte Unregelmäßigkeit meldet, schaltet mein System um:

- Während ich im Schwimmbad zur Sicherheit aller den Überblick bewahren muss, kann ich hier in der IT-Analyse gezielt „abtauchen“.

- Ich beiße mich fest und finde Wege, die weit über Standard-Prozesse hinausgehen.

- Sobald mein Radar in den Datenströmen eine echte Unregelmäßigkeit meldet, schaltet mein System um:

- Das Protokoll als Backup:

- Da mein Kopf für die schnelle Reaktion und das Scannen gebaut ist, nutze ich Protokolle als mein externes Gedächtnis:

- Was im Bäderbetrieb die lückenlose Dokumentation ist, ist in meinem Nebenjob die Absicherung der Systeme.

- Damit bleibt die Rechenpower frei für die Überwachung, während die Details DSGVO-konform gesichert sind.

- Da mein Kopf für die schnelle Reaktion und das Scannen gebaut ist, nutze ich Protokolle als mein externes Gedächtnis:

In der IT-Sicherheit ist es exakt dasselbe.

Die größte Gefahr ist die Betriebsblindheit.

Wer stundenlang auf Metriken starrt, baut eine Erwartungshaltung auf. Mein ADHS-Gehirn weigert sich jedoch, das Rauschen zu ignorieren. Während ich eine Firewall konfiguriere, „schweift“ mein Blick zu einer Unregelmäßigkeit ab, die auf den ersten Blick irrelevant wirkt. Ich bleibe daran hängen, weil mein System darauf trainiert ist, Anomalien zu finden. Während andere noch das Handbuch lesen, hat mein Radar den Einschlag schon registriert. Diese Art der Mustererkennung ist in der schnellen Welt der Cyberbedrohungen von unschätzbarem Wert.

- Die Kunst des Vergessens:

- Warum mein lückenhaftes Gedächtnis mein bester Filter ist

- Während ich gedanklich noch kurz die Schnur auswerfe, schiebt sich der Fokus dezent zurück zum Dashboard. Der Angel-Gedanke war die Brücke.

- Warum mein lückenhaftes Gedächtnis mein bester Filter ist

Aber jetzt fällt mir ein weiteres Phänomen auf:

Meine Vergesslichkeit!

Positiv betrachtet ist sie ein hocheffizienter Relevanz-Filter. Mein Gehirn ist nicht mit altem Datenmüll verstopft. Wenn ich ein Problem analysiere, gehe ich oft völlig unvoreingenommen heran, weil ich die starren Lösungswege von gestern schlichtweg „vergessen“ habe. Ich habe durch meine Vergesslichkeit die Chance auf einen „Fresh Install“ für jeden neuen Gedanken.

In der ADHS und IT-Sicherheit ist das ein massiver Vorteil:

Ich hänge nicht an veralteten Konzepten fest, nur weil man es „schon immer so gemacht hat“. Mein Gehirn vergisst das „Immer so“ und fragt stattdessen:

„Was ist jetzt gerade logisch und sicher?“

Die Superkraft des Protokolls:

Warum Struktur und Durcheinander kein Widerspruch sind

Vergesslichkeit ist bei wichtigen Dingen natürlich nicht nur positiv. Genau deshalb ist ein Protokoll oder das Führen von Notizen für mich lebenswichtig. Aber mein System ist keine sterile Excel-Tabelle. Es ist eine Mischung aus Struktur und einem „geordneten Durcheinander“.

Früher habe ich mich für meine verteilten Notizen geschämt.

Heute weiß ich:

Das ist ein dezentrales Backup.

Der Impuls:

Ein Geistesblitz landet sofort auf dem nächsten Stück Papier.

Die Verankerung:

Durch das physische Aufschreiben brennt sich die Info tiefer ein.

Die kreative Reibung:

Wenn später eine Notiz über IT-Architektur neben einer zum Thema Angeln liegt, entstehen Querverbindungen, die innovative Lösungen bringen.

Indem ich wichtige Dinge sofort protokolliere, erlaube ich meinem Kopf, sie loszulassen. Ein Kopf, der weiß „Das Protokoll steht“, ist frei für die Analyse. Es ist das Outsourcing der Langeweile an das Papier, um die Rechenpower im Kopf frei zu halten – ein Schlüsselelement für erfolgreiche ADHS IT-Sicherheit.

Gemeinsam neue Wege gehen

Es geht nicht darum, sich mühsam in vorgefertigte Schablonen zu pressen oder neurotypische Arbeitsweisen perfekt zu kopieren. Vielmehr geht es darum, die eigenen, individuellen Mechanismen zu verstehen und sie gezielt als Werkzeuge einzusetzen. Wenn wir lernen, wie wir unseren Fokus steuern, Pausen als strategische Neustarts begreifen und die richtigen Hilfsmittel in unseren Alltag integrieren, verwandeln sich vermeintliche Hindernisse in echte Wettbewerbsvorteile.

- Vernetzung und Austausch:

- Ein offener Dialog hilft dabei, das Rad nicht ständig neu erfinden zu müssen. Gemeinsam lässt sich viel schneller herausfinden, welche digitalen Tools oder analogen Strategien im Alltag – zwischen Beruf, Lernen und Freizeit – wirklich den Rücken freihalten.

- Potenziale entfalten:

- Jeder neurodiverse Kopf bringt eine eigene, unkonventionelle Perspektive mit. Diese Fähigkeit, Muster dort zu erkennen, wo andere nur Rauschen sehen, ist eine Bereicherung für jedes Projekt und jede Gemeinschaft.

- Wissen teilen auf allen Ebenen:

- Ganz gleich, ob es um die spielerische Herangehensweise für Kinder auf einer Lernplattform oder um komplexe Sicherheitsstrukturen für Erwachsene geht – durch gegenseitige Unterstützung schaffen wir ein Umfeld, in dem Stärken wachsen können und Schwächen durch kluge Systeme überwindbar werden.